Testes de Segurança: Protegendo o Software e o Ambiente contra Vulnerabilidades

No cenário digital atual, em que dados são ativos valiosos e as ameaças cibernéticas são constantes, a segurança do software deixou de ser opcional e passou a ser um requisito essencial de qualidade.

Para o Analista de Testes (QA), ir além dos testes funcionais e de desempenho e mergulhar nos testes de segurança é fundamental para proteger aplicações, usuários e informações.

Neste artigo, vamos entender:

- O papel do QA na segurança.

- Vulnerabilidades mais comuns (OWASP Top 10).

- Técnicas práticas de teste.

- Ferramentas que auxiliam no processo.

Segurança em Múltiplas Camadas

A segurança precisa ser analisada em diferentes níveis:

- Segurança do Software (Aplicação): envolve vulnerabilidades no código, APIs, lógica de negócio e interação com o usuário. Exemplos: falhas de autenticação, injeção de SQL e configuração incorreta.

- Segurança do Ambiente (Infraestrutura): envolve servidores, redes, bancos de dados, contêineres e sistemas operacionais. Inclui firewall, patches, permissões de acesso e criptografia de dados.

👉 Aqui, o QA pode atuar como um hacker ético (white-hat), simulando ataques controlados para encontrar falhas antes de invasores reais.

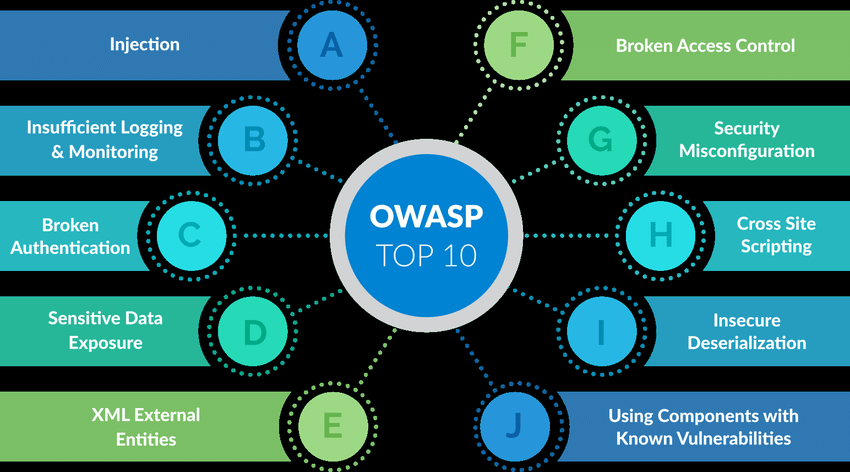

OWASP Top 10: Guia de Referência

O OWASP (Open Web Application Security Project) é uma das principais comunidades sobre segurança de software. Seu documento OWASP Top 10 lista as vulnerabilidades mais críticas em aplicações web:

- Quebra de Controle de Acesso – acesso indevido a recursos restritos.

- Falhas Criptográficas – dados sensíveis expostos por falhas em criptografia.

- Injeção (SQL/NoSQL) – comandos maliciosos enviados para a aplicação.

- Design Inseguro – falhas originadas em más escolhas de arquitetura.

- Configuração de Segurança Incorreta – permissões e padrões inseguros.

- Componentes Vulneráveis – bibliotecas/frameworks desatualizados.

- Falhas de Autenticação – comprometimento de credenciais de usuários.

- Falhas de Integridade de Software/Dados – manipulação de builds e pipelines inseguros.

- Falta de Logs/Monitoramento – dificulta a detecção de ataques.

- SSRF (Server-Side Request Forgery) – envio de requisições maliciosas.

Para cada item, o QA deve aprender técnicas de detecção e exploração em ambiente controlado.

Exemplos de Testes Práticos

🔐 Testes de Autenticação

- Quebra de credenciais: senhas fracas ou padrões (admin/admin).

- Bypass de autenticação: acesso a áreas restritas sem login.

- MFA (autenticação multifator): validar se o processo é seguro.

- Gerenciamento de sessão: tokens previsíveis ou que não expiram.

🎯 Testes de Autorização

- IDOR (Insecure Direct Object Reference): manipulação de IDs em URLs para acessar dados de outros usuários.

- Escalada de privilégios: tentar obter acesso administrativo a partir de uma conta comum.

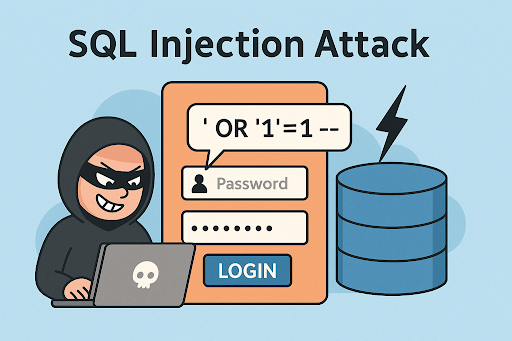

💉 Testes de Injeção

- SQL Injection:

' OR 1=1 --em campos de login. - NoSQL Injection: operadores como

$neou$gtem consultas MongoDB. - Command Injection: comandos no servidor via entrada não validada (

& ls,| cat /etc/passwd).

Ferramentas para Testes de Segurança

- Proxies de Interceptação: OWASP ZAP, Burp Suite (Community).

- Scanners:

- SAST (código-fonte): SonarQube.

- DAST (execução): ZAP, Burp, Tenable.io.

- Ferramentas de Pentest: Kali Linux, Nmap, sqlmap.

- Ambientes vulneráveis para prática: OWASP Juice Shop, WebGoat, bWAPP.

Atividades para o QA Praticar

- Configurar um ambiente vulnerável (Juice Shop, WebGoat).

- Realizar ataques de injeção controlados.

- Testar autenticação e autorização (tentativas de bypass e IDOR).

- Usar OWASP ZAP para interceptar e modificar requisições.

- Criar relatórios de vulnerabilidade com:

- Descrição do ataque.

- Passos de reprodução.

- Impacto potencial.

- Sugestões de mitigação.

Conclusão: Segurança é Contínua

Testes de segurança não devem acontecer apenas no fim do projeto.

Eles precisam estar presentes em todo o ciclo de desenvolvimento de software (SDLC), integrados em práticas de DevSecOps, garantindo que cada release seja validada contra riscos reais.

👉 Ao aplicar essas práticas, o QA fortalece sua atuação como guardião da qualidade, indo além de bugs funcionais e assumindo papel estratégico na proteção de negócios e usuários.